К написанию настоящей статьи меня сподвигла тема радиации и радиационной опасности, оказавшейся куда глубже и запутаннее, чем об этом себе представляет типичный обыватель. Потянув всего лишь за одну ниточку, на поверхность вывалился целый клубок знаний. Ниже по тексту, я попробую разобраться в теории измерения радиации, а закреплю все это скромной практикой в виде набора для измерения радиации от наших азиатских друзей. Итак, погнали!

К написанию настоящей статьи меня сподвигла тема радиации и радиационной опасности, оказавшейся куда глубже и запутаннее, чем об этом себе представляет типичный обыватель. Потянув всего лишь за одну ниточку, на поверхность вывалился целый клубок знаний. Ниже по тексту, я попробую разобраться в теории измерения радиации, а закреплю все это скромной практикой в виде набора для измерения радиации от наших азиатских друзей. Итак, погнали!

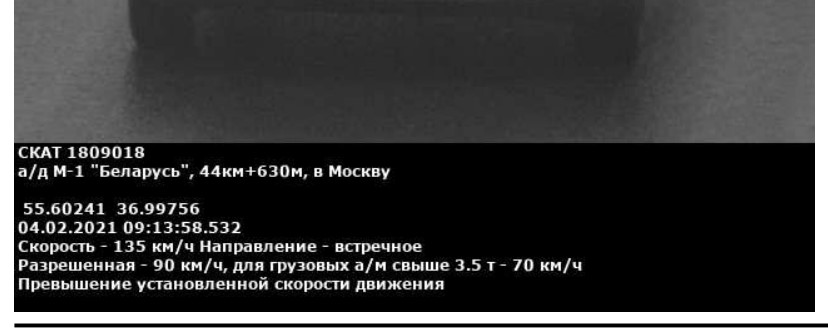

Как узнать, где именно располагается камера, с которой пришел штраф?

Мне, как и любому автолюбителю, периодически приходят штрафы с камер фиксации нарушений ГИБДД. Но, зачастую, у меня возникает вопрос, а где именно установлена эта камера, дабы в следующий раз уже не попасться в ее поле зрения, со своим нарушением.

Обычно штраф оплачивается после получения постановления. Постановление выглядит, по крайней мере на начало 2021 года, как листик о двух сторонах, с заполненной информацией об административном правонарушении, где именно оно было совершено, какая кара грозит за нарушение, какой тип камеры использовался, куда платить. Как правило, в постановлении указывается адрес места установки камеры. Выглядит, он, например, вот так вот «а/д М-1 Беларусь 44 км + 630 м в Москву». Ну или как-то похоже. По этому адресу можно примерно понять, где же притаилась та самая камера, сосущая денежные средства из водительского кошелька.

Но, а если хочется поточнее?

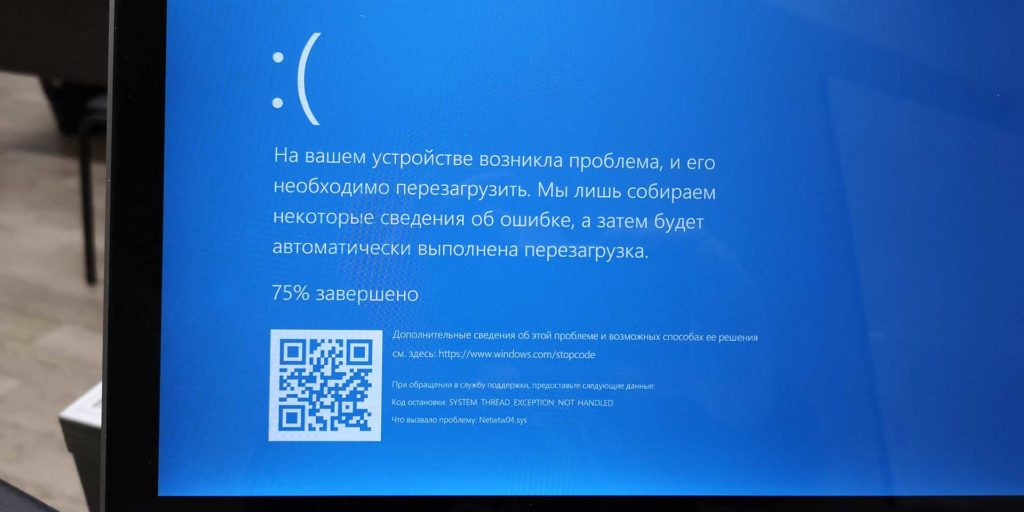

Как Intel не умеет писать драйвера или постоянные «синие экраны смерти» на Win10 при использовании Intel Wi-Fi

Последние лет 10 я с внимательным ужасом наблюдаю как стремительно деградирует сфера информационных технологий. Если еще каких-то 15 лет тому назад работа в IT была доступна только избранным, то сейчас в айтишники идут все кому не лень. А ведь большие зарплаты в отрасли необходимы для поддержания высокого уровня профессионализма сотрудников. Разработчикам и прочему IT-люду платят сотни тысяч рублей не просто так. К сожалению, нынешняя ситуация с IT напоминает больше цирковое представление с постепенным и неуклонным трендом к тотальной деградации. В первую очередь тенденция проявилась у мирового лидера в сфере информационных технологий — США, но от штатов не отстает и Китай, с его бурным развитием и несколькими миллиардами населения. Наши пока еще держатся, но первые отголоски уже ощущаются. Отрасль деградирует, снижается качество продуктов, падает надежность. Кто в этом виноват? Низкоквалифицированные кадры? Внедрение «современных» стандартов разработки? Искаженные требования бизнеса?

Последние лет 10 я с внимательным ужасом наблюдаю как стремительно деградирует сфера информационных технологий. Если еще каких-то 15 лет тому назад работа в IT была доступна только избранным, то сейчас в айтишники идут все кому не лень. А ведь большие зарплаты в отрасли необходимы для поддержания высокого уровня профессионализма сотрудников. Разработчикам и прочему IT-люду платят сотни тысяч рублей не просто так. К сожалению, нынешняя ситуация с IT напоминает больше цирковое представление с постепенным и неуклонным трендом к тотальной деградации. В первую очередь тенденция проявилась у мирового лидера в сфере информационных технологий — США, но от штатов не отстает и Китай, с его бурным развитием и несколькими миллиардами населения. Наши пока еще держатся, но первые отголоски уже ощущаются. Отрасль деградирует, снижается качество продуктов, падает надежность. Кто в этом виноват? Низкоквалифицированные кадры? Внедрение «современных» стандартов разработки? Искаженные требования бизнеса?

Как правильно запасти топливо на случай чрезвычайного положения

Идея запасов — не нова. Еще в каменном веке люди старались оставить что-то в прок. Еды на завтра, сухих веток на случай дождя, запасной камень, если вдруг нападет неприятель. С тех пор прошли тысячелетия, но у некоторых индивидов страсть к аварийному запасу никуда не делать. Хотя вот иные не видят абсолютно никакой необходимости в создании вообще хоть каких-то запасов.

Идея запасов — не нова. Еще в каменном веке люди старались оставить что-то в прок. Еды на завтра, сухих веток на случай дождя, запасной камень, если вдруг нападет неприятель. С тех пор прошли тысячелетия, но у некоторых индивидов страсть к аварийному запасу никуда не делать. Хотя вот иные не видят абсолютно никакой необходимости в создании вообще хоть каких-то запасов.

COVID-19: опробовано на себе

Написать данную статью меня сподвигнуло полное, тотальное и не просветное, непонимание большинства населения того, что же такое COVID-19, механизмов его распространения и течения болезни. Гигатонны масла в огонь подливают средства массовой информации, которые, по сути, являются средствами массовой дезинформации. Прочувствовать все это непонимание пришлось, что называется, на собственно шкуре. Мне довелось заболеть, а затем вылечиться, дабы самостоятельно разобраться во всех тонкостях заболевания и тем, как от него избавиться.

Социальная инженерия: как противостоять хакерам?

Американские специалисты по кибербезопасности предложили провести мероприятия по всему миру, цель которых — повышение осведомленности о хакерских угрозах. Октябрь нынешнего года планируется назвать «месяцем распространения знаний о безопасной работе в Интернете». О том, что такое социальная инженерия, как работают киберпреступники и о чем должен знать каждый пользователь ПК, поговорим в материале.

Американские специалисты по кибербезопасности предложили провести мероприятия по всему миру, цель которых — повышение осведомленности о хакерских угрозах. Октябрь нынешнего года планируется назвать «месяцем распространения знаний о безопасной работе в Интернете». О том, что такое социальная инженерия, как работают киберпреступники и о чем должен знать каждый пользователь ПК, поговорим в материале.

Социальная инженерия, или Психология на службе у хакеров

Социальная инженерия — это наука, исследующая уязвимости человеческой психологии, которыми может воспользоваться хакер, чтобы втереться в доверие к пользователю и получить доступ к чужой компьютерной системе.

Приведем пример. В августе нынешнего года было заведено уголовное дело на хакера Егора Крючкова, который попытался проникнуть в компьютер компании Tesla. Он заранее связался с сотрудником и пообещал ему 1 млн долларов за поддержку преступного плана. Сотрудник должен был открыть на корпоративном ноутбуке вредоносную ссылку. А затем Крючков планировал осуществить DDoS-атаку (доведение системы до отказа), вследствие чего все финансовые данные могли попасть в руки хакера. Свой выигрыш Крючков оценивал в 4 млн долларов. Однако сотрудник, на которого рассчитывал хакер, вел двойную игру: согласившись содействовать Крючкову, он сообщил о запланированном преступлении в ФБР — и по приезде в Лос-Анджелес хакера арестовали.

История этого преступления имела для хакера печальный финал. Однако зачастую киберпреступники выигрывают за счёт того, что не сообщают сотрудникам интересующих их компаний о собственных намерениях. Они действуют по-другому: вычисляют, в каких сферах и организациях «вращаются» большие деньги, отслеживают профили сотрудников в социальных сетях, откуда можно почерпнуть немало интересного — и затем вступают в переписку с потенциальной жертвой.

Киберпреступники могут прислать сообщение якобы от коллеги, который отправляет ссылку или вложение, относящееся к проекту. Как вариант — заводят беседу на LinkedIn и выведывают секретные данные. Либо начинают общение в социальных сетях, предлагают совместные проекты — а затем невзначай узнают персональные данные начальства. Это может быть ФИО, дата и место рождения, паспортные данные, имена родственников. Сведения кажутся сотрудникам незначительными. Но для хакеров этого оказывается достаточно, чтобы подобрать пароль к банковскому аккаунту компании и снять деньги со счёта.

Иногда корпоративные счёта оказываются под угрозой из-за халатности персонала. Сотрудник компании ищет подрядчиков на биржах фриланса. Он заключает договор, не видя ничего плохого в том, чтобы работать, подключившись к общественному Wi-Fi соединению. А ведь открытая сеть находится «под прицелом» у хакеров: никто не отслеживает подозрительную активность, и кибермошенники легко получают доступ к конфиденциальным данным, учетным записям по доступу к финансовым системам, приложениям клиент-банков и прочим сервисам. Поэтому сотрудникам необходимо помнить, что нельзя осуществлять финансовые операции, при подключении к незащищенной сети.

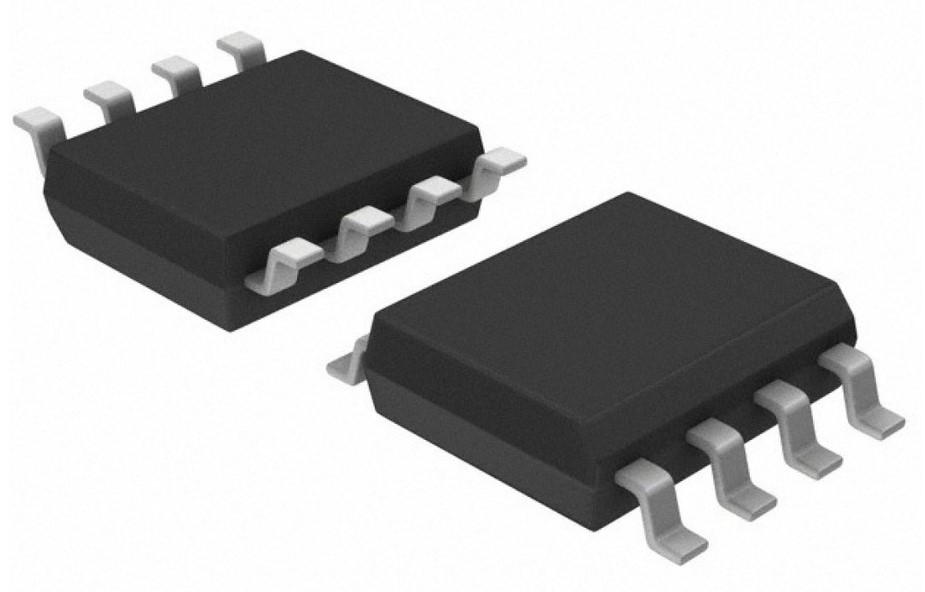

Нестабильная работа с I2C под STM32

Волею судеб мне пришлось разрабатывать прошивку для одного устройства на основе микроконтроллера STM32F103. Функций у устройства много, в том числе и общение с EEPROM подключенным посредством протокола I2C. Кто не знает, микроконтроллеры STM32 во многих своих версиях поддерживают работу по данному протоколу на аппаратном уровне. Это значит, что у микросхемы микроконтроллера присутствуют специальные выводы, которые можно использовать в том числе и для работы по протоколу I2C, а все издержки по этому протоколу выполняются «железом» микроконтроллера.

Вообще, I2C — штука популярная. Реализуется не так сложно, для его работы требуется всего два сигнальных провода. По одному подаются тактовые импульсы, по второму происходит передача данных, привязанная к тактам первого провода. К шире или выводам I2C можно подключить несколько устройств, они не будут мешать друг-другу, т.к. при обращении к конкретному устройству указывается его уникальный адрес.